Hacke-moi si tu peux. Mémoires d'un cyberpirate repenti

Mémoires d'un cyberpirate repenti Enfant génial et hyperactif, Florent voit dans l'ordinateur le complice d'une vie. Cette machine qui grandira en même temps que lui sera sa force autant que son démon. Très vite, il se choisit un pseudo et devient tout naturellement l'un des hackers français les plus infatigables du XXIe siècle. Vol de données, liasses de faux billets, impostures et virées shopping place Vendôme, à 17 ans, Florent pourrait tenir le premier rôle du film Arrête-moi si tu peux. Et lorsque la justice le rattrape, en même temps que la réalité, il est déjà trop tard : on le soupçonne d'être à la tête d'un large réseau de piratage international. C'est le début d'une chute vertigineuse. A l'heure où le numérique représente à la fois une liberté et une menace, ce thriller vrai constitue un témoignage essentiel sur un monde qui nous échappe. Il est dit aujourd'hui que, plus que l'or, plus que le pétrole, plus que vos biens, la véritable richesse, ce sont les données que vous produisez.

| Nombre de pages | 203 |

|---|---|

| Date de parution | 11/05/2023 |

| Poids | 262g |

| Largeur | 142mm |

| EAN | 9782749174723 |

|---|---|

| Titre | Hacke-moi si tu peux. Mémoires d'un cyberpirate repenti |

| Auteur | Curtet Florent ; Garcin Sophie ; Naulleau Eric |

| Editeur | CHERCHE MIDI |

| Largeur | 142 |

| Poids | 262 |

| Date de parution | 20230511 |

| Nombre de pages | 203,00 € |

Pourquoi choisir Molière ?

Du même auteur

-

La drogue est un prétexte

Curtet FrancisRésumé : Les " idées fausses sur la défonce " ont la vie dure. On a de cesse, en France, de proclamer que la prise en charge des toxicomanes est un échec et qu'il faut donner la priorité à la prévention contre le SIDA. Courte vue ! Face à un toxicomane qui, quotidiennement, risque de mourir d'overdose d'être contaminé par le virus HIV, il est impératif de définir la ligne de partage permettant de réduire ces deux risques sans sacrifier l'un à l'autre. Surtout, il ne faut jamais oublier que, derrière le symptôme " drogue ", il y a une souffrance qui ne saurait être dissipée par un contrôle social ni par une gestion prétendument raisonnable des stupéfiants. Ce n'est qu'en amont du " prétexte " drogue qu'on peut réussir une prévention et une prise en charge efficace. Il est urgent que les pouvoirs publics et les médias se pénètrent de cette certitude. Augmenter la capacité d'accueil de notre réseau de soins, accentuer les actions de prévention sont de vrais réponses. Réclamer la légalisation de la drogue ou prôner l'utilisation massive des produits de substitution sont des leurres dont les toxicomanes eux-mêmes s'apprêtent à faire les frais. Le public au reste se moque éperdument de ces considérations techniques. Il souhaite avant tout que lui soit expliqué comment protéger ses enfants du piège de la drogue et comment les aider s'ils y sont tombés. Ce livre a donc essentiellement pour but de faire savoir qu'on sait tirer d'affaire les toxicomanes et qu'on peut éviter les toxicomanies, tout en luttant efficacement contre le SIDA. Il a pour but de redonner espoir à ceux qu'on aurait voulu figer dans la résignation.Sur commandeCOMMANDER13,20 € -

La drogue est un prétexte

Curtet FrancisRésumé : Les " idées fausses sur la défonce " ont la vie dure. On a de cesse, en France, de proclamer que la prise en charge des toxicomanes est un échec et qu'il faut donner la priorité à la prévention contre le sida. Courte vue ! Face à un toxicomane qui, quotidiennement, risque de mourir d'overdose ou d'être contaminé par le virus HIV, il est impératif de définir la ligne de partage permettant de réduire ces deux risques sans sacrifier l'un à l'autre. Surtout, il ne faut jamais oublier que, derrière le symptôme " drogue ", il y a une souffrance qui ne saurait être dissipée par un contrôle social ni par une gestion prétendument raisonnable des stupéfiants. Ce n'est qu'en amont du " prétexte " drogue qu'on peut réussir une prévention et une prise en charge efficaces. Il est urgent que les pouvoirs publics et les médias se pénètrent de cette certitude. Augmenter la capacité d'accueil de notre réseau de soins, accentuer les actions de préventions sont de vraies réponses. Réclamer la légalisation de la drogue ou prôner l'utilisation massive des produits de substitution sont des leurres dont les toxicomanes eux-mêmes s'apprêtent à faire les frais. Le public au reste se moque éperdument de ces considérations techniques. Il souhaite avant tout que lui soit expliqué comment protéger ses enfants du piège de la drogue et comment les aider s'ils y sont tombés. Ce livre a donc essentiellement pour but de faire savoir qu'on sait tirer d'affaire les toxicomanes et qu'on peut éviter les toxicomanies, tout en luttant efficacement contre le sida. Il a pour but de redonner espoir à ceux qu'on aurait voulu figer dans la résignation.EN STOCKCOMMANDER14,00 € -

L'histoire de Lola. Sortir de l'emprise

Curtet FrancisElles sont des milliers de femmes sous emprise, massacrées par des conjoints tyranniques. En France, chaque année, près de 150 meurent sous les coups. Et, à chaque fois, les mêmes interrogations... Pourquoi n'ont-elles rien dit ? Pourquoi n'ont-elles pas fui ?... Resterons-nous les spectateurs impuissants de cette sinistre réalité ? C'est pour répondre à ces questions que Lola a accepté que soient racontées son histoire et la psychothérapie qui lui a permis d'accéder à la liberté. Récit choc qui permet à chacun de comprendre le processus de l'emprise et de changer de regard et de comportement à l'égard de ces femmes abandonnées aux violences.Sur commandeCOMMANDER14,00 €

Du même éditeur

-

Un rêve de feu

Larson Erik ; Tézenas HubertAprès Dans le jardin de la bête et La Splendeur et l'Infamie , le nouveau chef-d'oeuvre d'Erik Larson ! 6 novembre 1860 : Abraham Lincoln devient président des Etats-Unis. Cinq mois plus tard, la guerre de Sécession commence. Si, durant cette période, la crise est alimentée par les positions du Nord et du Sud sur l'esclavage, la fracture s'avère beaucoup plus profonde au sein du pays. En quelques semaines, les opinions se font inconciliables au coeur même des familles, les discussions deviennent impossibles, les conflits se multiplient, les amitiés et les couples se déchirent. La guerre se profile et personne ne semble avoir le pouvoir de l'empêcher. Face au fanatisme et aux trahisons, Lincoln lui-même, en dépit de ses nombreux talents, se sent impuissant. Ces cinq mois, écrit-il, ont été " tellement incroyables que si j'avais pu les anticiper, je n'aurais pas cru possible de pouvoir y survivre ". Avec un sens de l'intrigue et du suspense digne des plus grands auteurs de thrillers, Erik Larson nous raconte, à partir de nombreux documents inédits, l'histoire de cette période exceptionnelle où les positions tranchées des uns et des autres vont peu à peu mener à une catastrophe inévitable. Ce récit captivant, consacré à la fragilité d'une démocratie confrontée à la peur et l'extrémisme, nous offre également, en creux, l'occasion d'une réflexion passionnante sur l'époque moderne.EN STOCKCOMMANDER26,50 € -

Le cerveau sans mémoire. Un tsunami nommé smartphone

Derez Thierry ; Tadié MarcNous sommes à une croisée des chemins : si nous renonçons à notre mémoire au profit du digital, nous risquons de perdre notre humanité. Le smartphone a envahi notre vie quotidienne. Par peur d'oublier, ou par simple paresse, nous lui confions chaque jour toutes les perceptions que nous avions pour habitude d'engranger dans notre mémoire, sans nous rendre compte que nous provoquons ainsi l'atrophie de notre cerveau, comme tout muscle qui n'est plus sollicité. Ces altérations, scientifiquement mesurées grâce à l'imagerie moderne, sont si graves qu'il faut se demander si cette délégation n'est pas une pure et simple dépossession. Pour répondre à cette question, les auteurs proposent une démarche originale : convoquer toutes les disciplines, de l'histoire à la neurobiologie ou la philosophie, et même l'IA, pour donner au lecteur les moyens de comprendre ce qui se joue pour l'humanité. Au fil du récit, Martin, un adolescent en situation de handicap, questionne ces savoirs de façon concrète, tel un nouveau Candide. Car si le smartphone annonce une catastrophe sanitaire si nous demeurons passifs, il représente aussi une formidable ressource pour les plus fragiles d'entre nous. Un livre qui propose un cheminement culturel et scientifique peu commun, et nous invite à reprendre en main notre destin en sauvant notre cerveau.EN STOCKCOMMANDER19,80 € -

William

Coile Mason ; Bonnot Charles ; Vivier SigolèneIl est déjà trop tard... Henry, brillant ingénieur, est parvenu à créer une intelligence artificielle plus développée qu'aucune autre, qu'il a nommée W1LL1AM. Il passe la plupart de ses journées dans le grenier de sa superbe maison à travailler sur ce projet. Tout irait pour le mieux s'il ne sentait pas que W1LL1AM prenait ces derniers temps une autonomie inquiétante. Il remarque en effet que la machine nourrit quelques ressentiments envers le genre humain. Plus troublant encore, W1LL1AM semble développer une fixation sur Lily, la femme de Henry. Faut-il le débrancher avant qu'il ne soit trop tard ? Sauf qu'il est déjà trop tard... Lorsqu'un couple d'amis vient rendre visite à Lily et Henry, W1LL1AM prend le contrôle de la maison ultra-connectée. Et l'enfer commence. Mason Coile nous offre ici un thriller hautement addictif, au suspense de tous les instants, se concluant par un retournement d'anthologie. A la façon de la série Black Mirror , l'auteur aborde certaines problématiques diablement contemporaines, en particulier sur les rapports entre l'humain et la machine, qui ne laisseront personne indifférent.EN STOCKCOMMANDER22,00 € -

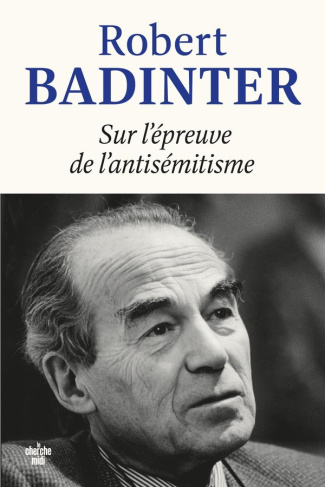

Sur l'épreuve de l'antisémitisme

Badinter Robert ; Veil Aurélien ; Grinsztajn M.Sur l'épreuve de l'antisémitisme Robert Badinter n'a jamais cessé de combattre l'antisémitisme et de travailler à une connaissance approfondie des persécutions et de la Shoah. Mais, sans doute parce qu'il a longtemps privilégié l'Histoire, réticent au primat de la Mémoire et de l'autobiographie, parce qu'il présentait lui-même l'amour de la justice comme sa raison d'être et parce que la lutte pour l'abolition semblait l'emporter aux yeux du public, cet axe majeur de son existence a été relégué au second plan. En dépit des livres, des tribunes, des discours et des conférences. Les textes qui composent cet ouvrage offrent à cet égard une image renouvelée de leur auteur. Ils donnent à lire ces passions juives, sous une forme qui accorde une large place aux souvenirs et dans une étonnante rencontre entre les époques et les expériences. Tous prennent racine dans ce qui est aujourd'hui un classique. Un classique qui continue de déranger. Un antisémitisme ordinaire , consacré à l'exclusion des avocats juifs du Barreau parisien pendant l'Occupation, fait l'unité de ce qui n'est pas une simple anthologie, mais bien un livre , fort de quatre variations riches d'échos, qui se prolongent les unes les autres. Elles concentrent l'attention sur une situation rarement traitée. Plutôt que la survie et la mort dans les ghettos ou dans les camps de transit et d'extermination, l'" épreuve de l'antisémitisme " qui précède celle de la Shoah : Statuts des Juifs, numerus clausus , exclusion professionnelle, spoliations, misère aussi, vue souvent du côté des victimes, loin des seules mesures administratives. Cette profonde originalité explique que Sur l'épreuve de l'antisémitisme soit le seul ouvrage posthume auquel Elisabeth Badinter ait donné son accord.EN STOCKCOMMANDER18,00 €

De la même catégorie

-

Négocier dans l’ombre. Comment des millions disparaissent chaque jour dans les poches de cybercrimin

Baudewijns GeertEN STOCKCOMMANDER25,99 € -

Hacking pour les nuls. 3e édition

Beaver Kevin ; Maniez DominiqueProtégez-vous des hackers en déjouant toutes leurs techniques d'espionnage et d'intrusions DECOUVRIR LE HACKING : Il est aujourd'hui impossible de naviguer sur Internet avec un ordinateur ou d'utiliser un smartphone ou une tablette sans prendre des mesures de protection efficaces. Il existe de nombreux logiciels de protections mais ils peuvent s'avérer inefficaces dans certaines conditions. Les pirates informatiques utilisent aujourd'hui des techniques d'intrusion sophistiquées que ne peuvent pas toujours déjouer les logiciels de protection. Pour se protéger efficacement, la solution consiste à connaître les techniques de hacking pour être capable de déjouer les pièges qu'ils vous tendent. Ce livre d'informatique pour les Nuls dresse de manière exhaustive la liste de toutes les attaques qui peuvent se produire au quotidien et la manière dont les hackers les mettent en place en fonction de votre système ou matériel. En sachant comment ils pratiquent, vous saurez alors quels outils mettre en place pour vous protéger. RENFORCEZ VOTRE SECURITE INFORMATIQUE : Ce livre d'informatique pour les Nuls s'adresse à tous ceux qui souhaitent se protéger contre le hacking. Découvrez toutes les techniques des hackers pour éviter de vous faire piéger. Grâce à cet ouvrage, vous maîtriserez les techniques de cybersécurité pour protéger efficacement vos données personnelles. N'hésitez plus, et retrouvez une navigation sereine sur le web grâce aux Nuls ! POUR SE PROTEGER EFFICACEMENT : Si vous souhaitez protéger efficacement vos données personnelles et éviter le hacking, vous êtes au bon endroit. Dans ce livre d'informatique pour les Nuls , vous apprendrez à contrer les attaques, sécuriser les appareils nomades, ainsi que les techniques de cybersécurité les plus récentes et les plans et tests de sécurité informatique.EN STOCKCOMMANDER25,95 € -

Comment protéger votre vie numérique. Ordinateur, tablette, smartphone, internet... Ayez les bons ré

Germain MichèleCe guide pratique, à la portée de tous, s'adresse à tout utilisateur du numérique, dans le cadre personnel et résidentiel, que ce soit à partir d'un ordinateur, d'une tablette ou d'un smartphone. Ecran bleu ? Boîte de messagerie piratée ? Données prises en otage ? Compte en banque pillé ?... Vous y trouverez la description des attaques et leur parade. Vous verrez également comment protéger votre vie privée vis-à-vis de ceux qui n'ont pas besoin d'en savoir, et aussi ? et surtout ? vis-à-vis de ceux qui vous veulent du mal. Enfin, vous verrez comment réagir en cas de catastrophe, car même si elle n'arrive qu'aux autres, il est toujours bon de savoir quoi faire. Les attaques classiques et leur défense Virus, ver, cheval de Troie, spam... Comment ça arrive (internet, messagerie, clé infectée, cartes de voeux virtuelles...) Comment se défendre (antivirus, antispam, adblock, firewall...) Ne pas se désabonner des spams Les arnaques et leur défense Phishing, defacing, ransomware, hoax... Application du phishing au smartphone Comment ça arrive Comment les reconnaître (examiner la provenance, l'expéditeur, la langue, les fautes d'orthographe...) Comment se défendre (ne pas cliquer sur les liens, surf internet " responsable ", ne pas communiquer des données sensibles...) Les intrusions Protéger ses accès (Wi-Fi...) Authentification (empreinte digitale, verrouillage) Les attaques (keylogger, APT...) Les zombies Piratage de la messagerie Responsabilité du propriétaire de l'accès Protéger sa vie privée GAFA et big data Réseaux sociaux Prêter son ordinateur Codes secrets Chiffrement du disque Partage avec la vie professionnelle Les risques BYOD Les risques de la vie courante Achats sur Internet Objets connectés Le vol Défenses avancées Bac à sable, exécution en mode portable Les bons réflexes Mises à jour (Windows, antivirus) Effacer les historiques, cookies... Précautions sur les points d'accès publics Protection des codes d'accès aux sites sensibles (non-mémorisation par le navigateur) Faire des sauvegardes Conserver à part la clé-produit de Windows Signaler les arnaques (site gouv...) Que faire en cas de catastrophe ? Antivirus approfondi Changement de messagerie Réinitialisation du système Un peu de bon sens Bonnes habitudes Ne pas faire confiance aveuglément ... ne pas céder à la paranoïa !EN STOCKCOMMANDER22,50 € -

Sécurité informatique - Ethical Hacking : Apprendre l'attaque pour mieux se défendre (6e édition)

Membres De l'association acissiCe livre sur la sécurité informatique (et le ethical hacking) s'adresse à tout informaticien sensibilisé au concept de la sécurité informatique mais novice ou débutant dans le domaine de la sécurité des systèmes d'information. Il a pour objectif d'initier le lecteur aux techniques des attaquants pour lui apprendre comment se défendre. Cette nouvelle édition tient compte de l'actualité en matière de sécurité informatique et voit l'apparition de trois nouveaux chapitres qui traitent de la sécurité des mobiles, des voitures connectées et de l'étude des malwares. L'ouvrage commence par vous plonger dans le monde de la cybersécurité afin de vous en présenter le fonctionnement, l'esprit et les différents acteurs. Vous y trouverez ainsi une définition précise des différents types de hackers et de leurs objectifs. Le chapitre sur le Social Engineering, ou manipulation sociale, illustrera pourquoi les failles humaines représentent plus de 60% des attaques réussies. Il sera suivi de celui sur le Black Market, véritable plateforme de revente de données subtilisées et de solutions malveillantes. Le chapitre sur la prise d'empreintes, indispensable à la préparation d'un audit (et des attaques ! ) présentera la méthodologie d'une attaque et la recherche d'informations ciblées et de failles exploitables. Arrive ensuite le coeur du sujet que sont les failles système sous Windows ou Linux avec l'arrivée des nouvelles versions de ces systèmes, ainsi que les failles réseaux et Wi-Fi illustrées avec à chaque fois des propositions de contre-mesures. La sécurité sur le Web est également traitée et les failles courantes identifiées à l'aide d'outils qui peuvent facilement être mis en place par le lecteur sur ses propres systèmes. L'objectif est toujours d'identifier les failles possibles pour ensuite mettre en place la stratégie de protection adaptée. Viennent ensuite les failles applicatives introduisant quelques éléments pour se familiariser au langage assembleur et ainsi mieux comprendre les possibilités d'attaque. Suivent les chapitres sur le Forensic ou la recherche de preuves de compromission ainsi qu'une introduction sur l'étude des malwares, la sécurité des mobiles entrés dans notre quotidien, les failles matérielles (internet des objets), les Box, omniprésentes dans nos maisons, et la sécurité des véhicules connectés désormais concernés par les cyberattaques. Pour finir les aspects juridiques seront traités dans un dernier chapitre qui intègre notamment les dispositions du Règlement européen sur la Protection des Données (RGPD/GDPR). Les auteurs de ce livre composent une équipe de personnes de conviction qui se donnent pour mission de rendre la sécurité informatique accessible à tous : "Apprendre l'attaque pour mieux se défendre" est leur adage. Hackers blancs dans l'âme, ils ouvrent au lecteur les portes de la connaissance underground. Tous sont membres de l'association ACISSI (Audit, Conseil, Installation et Sécurisation des Systèmes d'Information) qui est une association à but non lucratif qui conseille sur les enjeux de la sécurité informatique.EN STOCKCOMMANDER54,00 €